لقد قمت بكسر كلمة المرور الخاصة بي لأرى مدى سهولة الأمر

روابط سريعة

يعد إنشاء كلمة مرور قوية وفريدة لكل حساب تقوم بإنشائه أمرًا حيويًا. ولكن هل تساءلت يومًا كيف يتم تحليل كلمة المرور القوية واختراقها للسماح للمتسللين بالدخول إلى حساباتك؟

لقد اختبرت ثلاث كلمات مرور مختلفة مقابل أداة مفتوحة المصدر لاختراق كلمات المرور لمعرفة ما الذي ينجح حقًا عندما يتعلق الأمر بأمان كلمة المرور.

ما هو تكسير كلمة المرور؟

عندما تقوم بإنشاء حساب باستخدام خدمة عبر الإنترنت، يقوم المزود عادةً (ونأمل) بتشفير تفاصيل تسجيل الدخول الخاصة بك على الخادم الخاص به. ويتم ذلك باستخدام خوارزمية لإنشاء “تجزئة”، وهي سلسلة تبدو عشوائية من الأحرف والأرقام الفريدة لكلمة المرور الخاصة بك. بالطبع، هذا ليس عشوائيًا في الواقع – فهو عبارة عن سلسلة محددة جدًا من الأحرف التي لا يمكن إلا لكلمة المرور الخاصة بك أن تصنعها – ولكن للعين غير المدربة، تبدو وكأنها فوضى.

يعد تحويل الكلمة إلى تجزئة أسرع وأسهل بكثير من “كشف” التجزئة إلى كلمة مرة أخرى. على هذا النحو، عندما تقوم بتعيين كلمة المرور، تقوم الخدمة التي تقوم بتسجيل الدخول إليها بتشغيل كلمة المرور الخاصة بك من خلال التجزئة ثم تقوم بتخزين النتيجة على الخادم الخاص بها.

إذا تم تسريب ملف كلمة المرور هذا، فسيحاول المتسللون معرفة محتوياته باستخدام اختراق كلمة المرور. نظرًا لأن تشفير كلمة المرور أسرع من فك تشفيرها، سيقوم المتسللون بإعداد نظام يأخذ كلمات المرور المحتملة كمدخلات، ويقوم بتشفيرها باستخدام نفس طريقة الخادم، ثم يقارن النتيجة بقاعدة بيانات كلمات المرور.

إذا تطابقت تجزئة كلمة المرور المحتملة مع أي إدخالات في قاعدة البيانات، فإن المتسلل يعلم أن كل نتيجة تطابق كلمة المرور المحتملة التي تمت تجربتها.

كيف قمت باختراق كلمات المرور الخاصة بي باستخدام HashCat

حسنًا، دعونا نكتشف بعض كلمات المرور التي أنشأتها لنرى مدى سهولة ذلك. للقيام بذلك، سأستخدم هاشكات، أداة مجانية ومفتوحة المصدر لتكسير كلمات المرور ومتاحة لأي شخص لاستخدامها.

في هذه الاختبارات، سأقوم بكسر كلمات المرور التالية:

- 123456: كلمة مرور كلاسيكية وكابوس للأمن السيبراني، 123456 هي كلمة المرور الأكثر استخدامًا في العالم. نورد باس حسبت أن 3 ملايين حساب استخدموا 123456 ككلمة مرور خاصة بهم، 1.2 مليون منها كانت تحمي الحسابات على مستوى الشركة.

- سوزان 48!: كلمة مرور تتبع الأنماط التي سيستخدمها معظم المستخدمين لإنشاء كلمة مرور آمنة. عادةً ما يكون هذا بمثابة علامة اختيار في المربعات الخاصة بالنظافة الأساسية لكلمة المرور، ولكن كما سنستكشف لاحقًا، فإنه يحتوي على بعض نقاط الضعف الهامة التي يمكن استغلالها.

- t9 ^ كج $2q9a: كلمة المرور التي قمت بإنشائها باستخدام منشئ Bitwarden. تم ضبطه لإنشاء كلمة مرور مكونة من 10 أحرف باستخدام الأحرف والرموز والأرقام العلوية والسفلية.

الآن بعد أن حصلنا على كلمات المرور الخاصة بنا، قمت بتشفيرها باستخدام MD5. هذه هي الطريقة التي ستظهر بها كلمات المرور إذا كانت في ملف كلمة مرور محفوظ:

- 123456: e10adc3949ba59abbe56e057f20f883e

- سوزان 48!: df1ce7227606805745ee6cbc644ecbe4

- t9 ^ كج $2q9a: 450e4e0ad3ed8766cb2ba83081c0a625

الآن، حان الوقت للقضاء عليهم.

تنفيذ صدع بسيط باستخدام هجوم القاموس

للبدء، لنقم بهجوم القاموس، وهو أحد أكثر الطرق شيوعًا لمهاجمة كلمات المرور. هذا هجوم بسيط حيث أحصل على قائمة بكلمات المرور المحتملة، وأطلب من Hashcat تحويلها إلى MD5، ومعرفة ما إذا كان أي منها يطابق الإدخالات الثلاثة أعلاه. في هذه التجربة، أستخدم ملف “rockyou.txt” كقاموس خاص بي، والذي كان واحدًا من أكبر عمليات تسريب كلمات المرور في التاريخ.

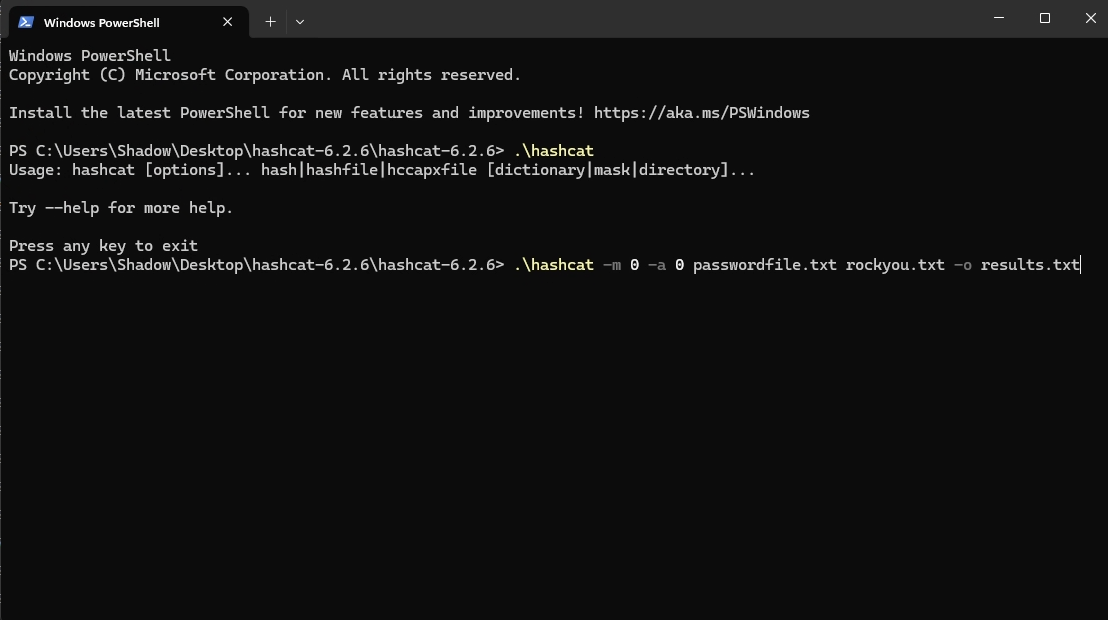

لبدء عملية الاختراق، أذهب إلى المجلد الذي يوجد به Hashcat، وانقر بزر الماوس الأيمن على مساحة فارغة، ثم انقر فتح في المحطة الطرفية. الآن بعد أن تم فتح الوحدة الطرفية وتعيينها على دليل Hashcat، أقوم باستدعاء تطبيق Hashcat باستخدام الأمر التالي:

.\hashcat -m 0 -a 0 passwordfile.txt rockyou.txt -o results.txt

إليك ما يفعله الأمر:

- .\hashcat يستدعي Hashcat.

- -م 0: يحدد التشفير الذي سنستخدمه. في هذه الحالة، سنستخدم MD5، المدرج بالرقم 0 في مستند المساعدة Hashcat.

- -أ 0: يحدد الهجوم الذي نريد القيام به. تسرد وثائق تعليمات Hashcat هجوم القاموس بالرقم 0، لذلك نستدعيه هنا.

- ملف كلمة المرور.txt rockyou.txt: يتضمن الملف الأول كلمات المرور الثلاثة المشفرة التي قمنا بإعدادها مسبقًا. والثاني هو قاعدة بيانات كلمة مرور Rockyou بأكملها.

- -o results.txt: يحدد هذا المتغير مكان وضع النتيجة. في أمري، يقوم بوضع كلمات المرور المكسورة في ملف TXT يسمى “النتائج”.

على الرغم من حجم Rockyou الضخم، إلا أن Hashcat تجاوزها جميعًا في ست ثوانٍ. وفي ملف النتائج، قال Hashcat إنه تمكن من اختراق كلمة المرور 123456، لكن كلمات المرور الخاصة بـ Susan وBitwarden ظلت دون اختراق. وذلك لأن الرقم 123456 تم استخدامه من قبل شخص آخر في ملف rockyou.txt، ولكن لم يستخدم أي شخص آخر كلمات مرور Susan أو Bitwarden، مما يعني أنها كانت فريدة بما يكفي للنجاة من هذا الهجوم.

تنفيذ صدع أكثر تعقيدًا باستخدام هجمات القوة الغاشمة المقنعة

تعمل هجمات القاموس عندما يستخدم شخص ما نفس كلمة المرور الموجودة في قائمة أكبر من كلمات المرور. إنها إجراءات سريعة وسهلة، لكنها لا تستطيع كسر كلمات المرور غير الموجودة في القاموس. على هذا النحو، إذا أردنا حقًا اختبار كلمات المرور الخاصة بنا، فنحن بحاجة إلى استخدام هجمات القوة الغاشمة.

إذا كانت هجمات القاموس تتمحور حول أخذ قائمة محددة مسبقًا وتحويلها واحدة تلو الأخرى، فإن هجمات القوة الغاشمة تفعل الشيء نفسه ولكن مع كل مجموعة يمكن تصورها متاحة. من الصعب تنفيذها وتستغرق وقتًا أطول، لكنها ستكسر في النهاية أي كلمة مرور. وكما سنرى قريبًا، قد يستغرق هذا الاحتمال أحيانًا وقتًا طويلاً جدًا.

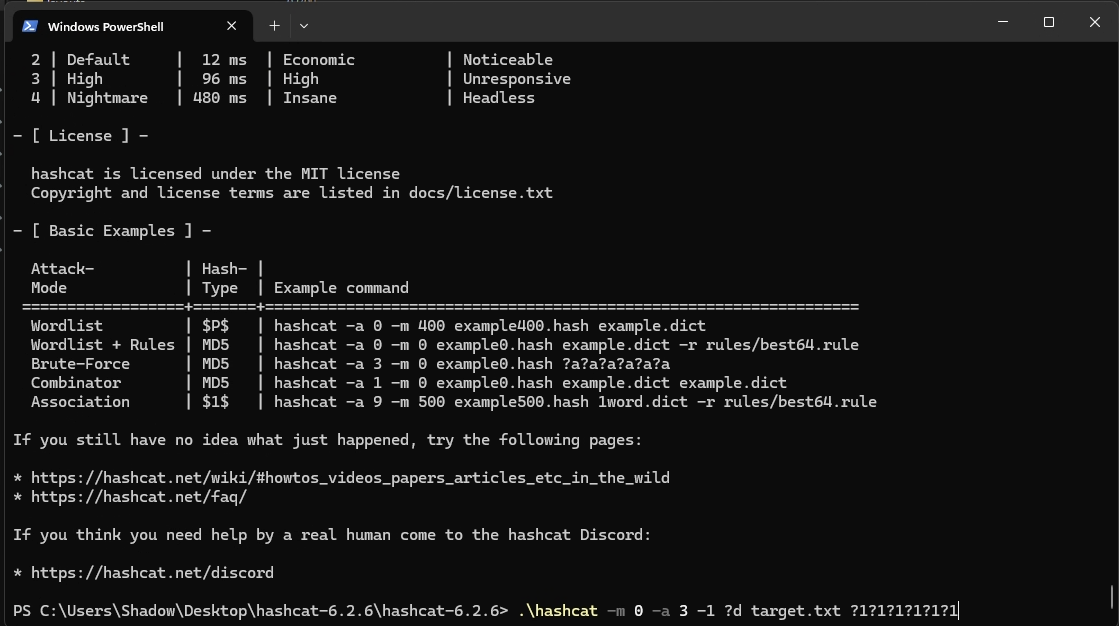

إليك الأمر الذي استخدمته للقيام بهجوم القوة الغاشمة “الحقيقي”:

.\hashcat -m 0 -a 3 target.txt --increment ?a?a?a?a?a?a?a?a?a?a -o output.txt

إليك ما يفعله الأمر:

- -أ3: يحدد هذا المتغير الهجوم الذي نريد القيام به. تسرد وثائق المساعدة الخاصة بـ Hashcat هجمات القوة الغاشمة بالرقم 3، لذلك نستدعيها هنا.

- الهدف.txt: الملف الذي يحتوي على كلمة المرور المشفرة التي نريد فكها.

- –زيادة: هذا يخبر Hashcat بتجربة جميع كلمات المرور التي تتكون من حرف واحد، ثم اثنين، ثم ثلاثة، وهكذا حتى نحصل على الحل.

- ?a?a?a?a?a?a?a?a?a: هذا ما يسمى “القناع”. تتيح لنا الأقنعة إخبار Hashcat بالشخصيات التي يجب استخدامها في أي مكان. تحدد كل علامة استفهام موضع الحرف في كلمة المرور، ويحدد الحرف ما نحاول القيام به في كل نقطة. يمثل الحرف “a” الأحرف الكبيرة والصغيرة والأرقام والرموز، لذلك يقول هذا القناع: “جرب كل شيء في كل فتحة”. إنه قناع فظيع، لكننا سنستخدمه بشكل جيد لاحقًا.

- -o الإخراج.txt: يحدد هذا المتغير مكان وضع النتيجة. يضع أمري كلمات المرور المتشققة في ملف TXT يسمى “الإخراج”.

حتى مع هذا القناع الفظيع، تم كسر كلمة المرور 123456 خلال 15 ثانية. على الرغم من كونها كلمة المرور الأكثر شيوعًا، إلا أنها واحدة من أضعف كلمات المرور.

“سوزان 48!” كانت كلمة المرور أفضل بكثير، حيث قال جهاز الكمبيوتر الخاص بي إن الأمر سيستغرق أربعة أيام لاختراقها بشكل أعمى. ومع ذلك، كانت هناك مشكلة واحدة. هل تتذكر عندما قلت أن كلمة مرور سوزان بها بعض العيوب الخطيرة؟ أكبرها هو أن كلمة المرور يتم إنشاؤها بشكل يمكن التنبؤ به.

عندما نقوم بإنشاء كلمة مرور، فإننا عادةً ما نضع عناصر محددة في أماكن محددة. يمكنك أن تتخيل أن الشخص الذي يصنع كلمة مرور سوزان حاول استخدام “susan” في البداية ولكن طُلب منه إضافة أحرف كبيرة وأرقام. لتسهيل التذكر، قاموا بكتابة الحرف الأول بأحرف كبيرة وإضافة الأرقام إلى النهاية. بعد ذلك، ربما طلبت إحدى خدمات تسجيل الدخول رمزًا، لذلك قام أداة ضبط كلمة المرور الخاصة بنا بتثبيته في النهاية.

على هذا النحو، يمكننا استخدام القناع لإخبار Hashcat بتجربة أحرف معينة فقط في أماكن محددة لاستغلال مدى توقع الأشخاص عند إنشاء كلمة مرور. في هذا القناع، سيستخدم “?u” الأحرف الكبيرة فقط في هذا الموضع، وسيستخدم “?l” الأحرف الصغيرة فقط، ويمثل “?a” أي حرف:

.\hashcat -m 0 -a 3 -1 ?a target.txt ?u?l?l?l?l?a?a?a -o output.txt

باستخدام هذا القناع، يقوم Hashcat بكسر كلمة المرور في ثلاث دقائق و10 ثوانٍ، وهو أسرع بكثير من أربعة أيام.

تتكون كلمة مرور Bitwarden من عشرة أحرف ولا تستخدم أي أنماط يمكن التنبؤ بها، لذا يتعين علي القيام بهجوم عنيف دون أي قناع لاختراقها. لسوء الحظ، عندما طلبت من Hashcat القيام بذلك، ظهر خطأ يفيد بأن عدد المجموعات الممكنة تجاوز الحد الصحيح. خبير أمن تكنولوجيا المعلومات يقول إن اختراق كلمة مرور Bitwarden سيستغرق ثلاث سنوات، لذا فهذا جيد بما فيه الكفاية بالنسبة لي.

كيفية الحفاظ على حساباتك آمنة من تكسير كلمة المرور

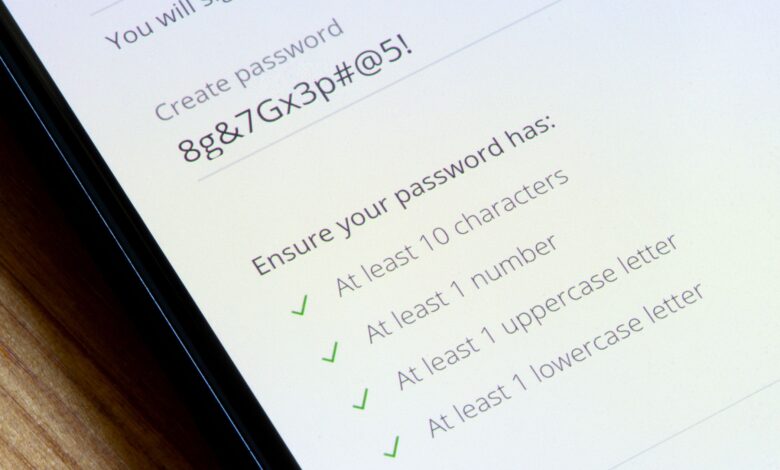

إذًا، ماذا يمكننا أن نتعلم من هذا؟ كانت العوامل الرئيسية التي منعتني من اختراق كلمة مرور Bitwarden هي طولها (10 أحرف) وعدم القدرة على التنبؤ. على هذا النحو، عند إنشاء كلمات المرور، حاول أن تجعلها أطول فترة ممكنة ورش الرموز والأرقام والأحرف الكبيرة في جميع أنحاء كلمة المرور. وهذا يمنع المتسللين من استخدام الأقنعة للتنبؤ بمكان كل عنصر ويجعل اختراقها أكثر صعوبة.

ربما تعرف بالفعل أقوالًا مأثورة قديمة تتعلق بكلمات المرور، مثل “استخدم مجموعة من الأحرف” و”اجعلها أطول فترة ممكنة”. نأمل أن تعرف سبب توصية الأشخاص بهذه النصائح المفيدة، فهي تمثل الفرق بين كلمة المرور المخترقة والكلمة الآمنة.